Algunos ISO de Windows 7 RC en Torrents tienen un trojan de botnet

Un aviso para todos los que bajaron el Windows 7 RC de alguna fuente diferente al propio Microsoft, ya sea en Torrents o de algun otro lado:

Algunas personas que obtuvieron el RC de Windows 7 antes de la fecha del 5 de Mayo, alteraron el ISO para agregarle un troyano de tipo botnet, y lo empezaron a distribuir en Torrents, obviamente para poder tener cierto grado de control sobre las computadoras en las que se instalara ese ISO.

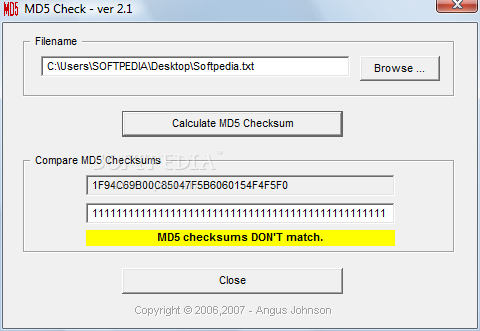

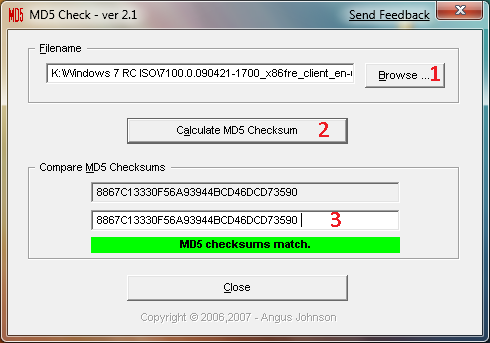

Si alguno de ustedes hizo esto, y todavía tiene el archivo .ISO, para asegurarse que el ISO que bajaron no estaba alterado, simplemente se puede comparar el Hash MD5 con los siguientes, que son los oficiales.

x86/x32 (32bit Build)

String del Build: 7100.0.winmain_win7rc.090421-1700

Archivo: 7100.0.090421-1700_x86fre_client_en-us_Retail_Ultimate-GRC1CULFRER_EN_DVD.iso

Tamaño: 2.35GB

MD5 Hash: 8867C13330F56A93944BCD46DCD73590 (x86)

CRC32: E8A1C394

SHA-1: 7D1F486CA569EFFFFB719CFB48355BB7BF499712

x64 (64bit Build)

String del Build: 7100.0.winmain_win7rc.090421-1700

Archivo: 7100.0.090421-1700_x64fre_client_en-us_Retail_Ultimate-GRC1CULFRER_EN_DVD.iso

Tamaño: 3.04GB

MD5 Hash: 98341AF35655137966E382C4FEAA282D

CRC32: 58FB2BE0

SHA-1: FC867FE1AB2E0A9796F9E4D155B44EA6998F4874

Si usan Windows, y no saben como revisar el MD5 de un archivo, pueden ver mi post sobre Como revisar el hash MD5 de un archivo en Windows.

Por su seguridad, hagan esto. (Solo si bajaron el ISO del Windows 7 RC de un sitio diferente del oficial)